Kako sve više ljudi i kompanija počinje da posluje putem interneta, potreba za on-line sigurnošću nikada nije bila veća. U razvijenim ekonomijama zapada vlada velika potražnja security profesionalaca jer security, kao sfera ITa, iz dana u dan dobija sve veći značaj. Svi vodeći IT „igrači“ sve više sopstvenih resursa ulažu u ovom smeru ( razvoj security hardware/software-a).

Takođe, globalno mišljenje svih proizvođača IT opreme je da bezbednost više nije dodatna opcija, tj da je prošlo vreme u kom su mete raznih smišljenih/ciljanih napada bile samo kompanije. Razvoj software-a ranije nije imao security u početnoj fazi razvoja već su programeri kodirali sam software, pa ako ostane vremena „krpljeni“ su sigurnosni propusti neretko i mesecima nakon lansiranja samog proizvoda. Sa novim trendovima u IT svetu, implementacija bezbednosnih mera je postala rutina i stavka koja je visoko rangirana od samog kreiranja koncepta novog proizvoda.

Da bi ste razumeli ostatak teksta, potrebno je da imate osnovno znanje o načinu na koji internet funkcioniše. Naravno nije potrebno da poznajete svaki protokol “ u dušu“, ali razumevanje mreže i računara je neophodno.

Da razjasnimo bitnu stvar, ovo nije tekst koji treba da vam izazove paranoju i želju da računar nikada ne uključite ponovo, već samo da se upoznate sa svim problemima koje sa sobom nosi velika dostupnost interneta i lakomislenost kada je isti u pitanju.

Da pređemo na stvar, tekst ćemo podeliti u nekoliko delova:

- Rizici kućnih korisnika

- Rizici poslovnih korisnika

- Uobičajene sigurnosne mere

- Alati koje napadači koriste

- Šta je penetration testing?

- Kako izgleda jedan napad?

- Kako da se bolje informišem o svemu?

- Zaključak

Rizici kućnih korisnika

Većina ljudi potcenjuje bitnost sigurnosti na internetu konstatacijom “ Jeste, baš mene će neko da hakuje.“ Da, ovo je tačno ako gledate iz sopstvenog ugla. Ako pogledate sliku iz ugla napadača, vi ste za njega samo još jedan računar koji je moguće zauzeti, pa zatim iskoristiti u sopstvene svrhe ma kakve one bile.

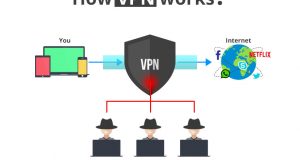

Većina „script-kiddies“ ( osobe koje koriste gotove alate i nemaju neka prevelika znanja kada je hakovanje u pitanju) puštaju razne skenere koji „gađaju“ velike opsege javnih adresa u potrazi za ranjivim računarima, i kada takvi alati prepoznaju rupu na računaru, omogućiće im slobodan pristup svim podacima/resursima. Ovakvi „hakeri“ neće uraditi bog zna šta po pitanju vaših ličnih podataka, ali će vaš računar iskoristiti za neke dalje ilegalne delatnosti ( kreiranje velike mreže radi DoS napda ili će samo kriti svoju IP adresu koristeći vaš računar kao masku).

Ova druga stavka može da bude veoma opasna. Ako neko npr koristeći vaše podatke ( u ovom slučaju vašu IP adresu) izvrši bilo kakav napad, možete očekivati da vam se na vratima pojavi policija. Ovakve tehnike se obično koriste za napade u različitim delovima sveta, kako bi napadač potpuno sakrio sve stavke svog pravog identiteta ( npr zemlja u kojoj živi).

Oba vida zloupotrebe su jako česta.

Sledeća stavka su „crvi“. Ovaj vid malware-a ima najrazličitije primene, a pri tom se najbrže širi. Kreiran je tako da se zarazi grupa računara, a da od svakog zaraženog računara nastavi da skenira mrežu dalje i da se širi na svaki računar koji je ranjiv. Ovim sistemom dolazimo do geometrijske progresije koji skoro da ne ostavlja vreme da se odreaguje.

Sledeći rizik su klasični virusi, i njihov najčešći vid širenja je putem e-maila ili posetom sumnjivih sajtova. Tekst maila sadrži neku aktuelnu temu koja je tih dana veoma medijski propraćena, i navodi korisnike da otvore attach u kom se nalazi virus. Ovakvi virusi imaju razne namene ( od širenja ka svim kontaktima u vašem imeniku do brisanja sistemskih falova).

Teorema da nećete baš vi, Vaše_ime_i_prezime_ide_ovde, nećete biti žrtva napada je dobrim delom tačna ( osim ukoliko niste neko ko bi mogao imati bitne podatke na računaru – funkcioner u državnom sektoru, zaposleni u firmi koja pravi novi proizvod za kojim je veliko interesovanje itd…) ali šanse da budete zaraženi kao „kolateralna šteta“ su prilično visoke.

Rizici poslovnih korisnika

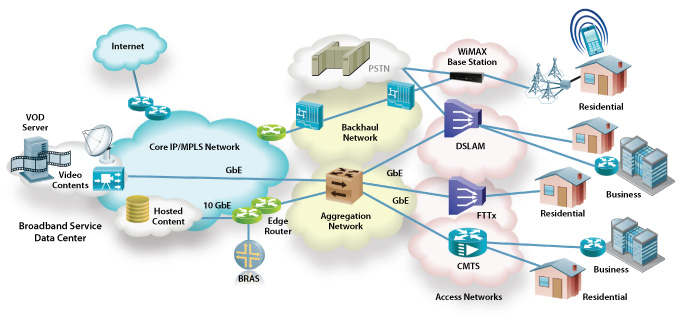

Sve veći broj kompanija počinje da se oslanja na internet kao na primarni medij komunikacije ( kako sa klijentima tako i sa saradnicima) iz jako velikog broja razloga. Neki od njih su:

- Uštede

- Brzina protoka informacija

- Dostupnost informacija

- Raspoloživost klijentima i saradnicima itd…

Paralelno sa ovim trendovima rastu i rizici od potencijalnih zloupotreba.

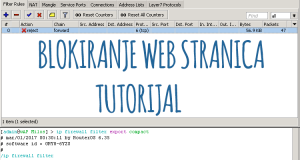

Jasno je da su vremena kada su radinici imali potpun pristup internetu bez firewalla i URL blokada davna istorija. Pored potencijalnih sigurnosnih pretnji pojavio se i problem sa padom produktivnosti zaposlenih. Upravo iz ovih razloga većina srednjih skoro sva velika i sva mega preduzeća imaju implementirane firewall-ove, content monitoring/blocking rešenja kao i intrusion detection sisteme.

Za poslovne korisnike najčešći rizici su:

- Industrijska špijunaža

- Napadi od strane bivših radnika 🙂

- Napadači koji pokušavaju da dođu do „zlatnih“ podataka – podataka koji se mogu dobro unovčiti : baze korisnika, kreditnih kartica, poverljivi dokumenti itd…

- Sabotaže i podvale – postavljanje piratskih, pornografskih i drugih ilegalnih sadržaja na korporativne servere radi diskreditovanja i/ili naplate autorskih prava.

Kako stvari trenutno stoje, ukoliko imate firewall i IDS ni u kom slučaju ne treba pretpostaviti da je kompanija dobro zaštićena. Kao i u svemu, najveći rizik je ljudski faktor i nesavesno/neupućeno ponašanje zaposlenih. Sa obzirom da je ovo veoma opširna tema i da bi nam bilo potrebno mnogo prostora osvrnućemo se ukratko na sama rešenja koja smanjuju potencijalne probleme.

Uobičajene sigurnosne mere

Firewall

Najčešći vid zaštite. Uloga firewall-a je krajnje jednostavna. Posao mu je da zaštiti sve što se nalazi iza njega ( lokalna mreža kompanije) od svega što se nalazi ispred njega ( prostranstva interneta). On može raditi jako jednostavno kao ruter sa access listom, ali isto tako se može postaviti skup jako kompleksnih polisa koje odlučuju o sudbini svakog paketa na mreži.

Takođe postoje i „lični“ firewall-i kao što su „ZoneAlarm“ „Symantec Endpont Security“ itd…a čija je osnovna namena zaštita pojedinačnih računara na koje su instalirani. Upotreba ovakvih FW-a je krajnje jednostavna, i najčešće se svodi na odluke koji program sme a koji ne sme da koristi mrežne resurse. Takođe, ovakvi programi blokiraju ping ka računaru kao i veliki broj ostalih „istraživačkih“ aktivnosti u smeru ka računaru.

Kako bilo, FW nije rešenje problema i nije univerzalni lek za potencijalne upade na mrežu. FW je dobar onoliko koliko su dobro iskonfigurisane polise na njemu i koliko ih je teško zaobići.

AntiVirus

Ovo je najpoznatiji vid zaštite ali se odnosi samo na viruse. Ovde nećemo mnogo detaljisati. Za poslovne korisnike je pored anti virusa bitno da edukuju zaposlene kako da postupe u slučaju da AV program zahteva reakciju sa strane korisnika.

IDS

Intrusion detection sistemi su sledeća velika stvar koja se pojavila posle firewalla. Postoje dve vrste IDS-a:

- Host-based

- Network based

Host based IDSovi se instaliraju na uređaj od velikog značaja ( najčešće na servere ). Osnovna uloga im je da prate stanje sistemskih fajlova na osnovu signature-a za svaki fajl. Tj na tek instalirani server se instalira IDS. On odmah napravi bazu u kojoj popiše sve fajlove na serveru. Nakon toga proverava svaki fajl i ako se ne poklapaju potpisi o tome obaveštava administratora. Ovo je jako delotvrodno protiv trojanaca jer obično se oni kamufliraju i integrišu uz neki sistemski proces pa ih je ovim vidom zaštite mnogo lakše neutralisati.

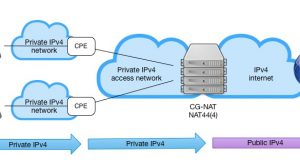

Network based IDSovi su daleko popularniji. Oni se ponašaju kao sniferi ( gledaju sav saobraćaj na mreži ), analiziraju pakete i upoređuju ih sa svojom bazom koja sadrži definicije napada. Koncet je sličan AV programima koji na ovaj način( upoređivanjem definicije i fajla) prepoznaju viruse. Zaobilaženje IDSova nije preveliki problem iskusnom napadaču, jer upravo ovo „upoređivanje“ može da se onemogući na razne načine ( fragmentacija paketa, prevođenje komandi u HEX…)

Budite up-to-date

Ukoliko su vam sve komponente up-to-date, šanse da budete hakovani se drastično smanjuju. Ovo se odnosi i na zakrpe OS-a, i na upgreade firmware-a na mrežnim uređajima, kao i na update svih relevantnih softwarea. Da, kod nas i dalje postoji veliki broj ilegalnih OS, ali razmislite da li vam licenca za OS, u odnosu na sve potencijalne probleme, i dalje zvuči kao neopravdano ulaganje?

Alati koje napadači koriste

Sve počinje od alata koji su sastavni deo samog OS-a. Pored ovih legacy alata, postoje i posebni programčići kreirani za ovakve poduhvate. Razni port skeneri, exploit testeri, network snifferi, pass crackeri itd… Ukoliko ste mislili da ćemo ove navesti šta se tačno koristi pogrešili ste 🙂 Hakovanje ne propagiramo 🙂

Šta je penetration testing?

Penetration testing podrazumeva korišćenje hakerskih i konvencionalnih alata u cilju procenjivanja sigurnosti mreže i eventualnog „krpljenja“ sigurnosnih propusta. Scenario je identičan kao da vas neko napada spolja, tj simulira se pokušaj nasilnog ulaska u vašu mrežu. Po završenom testiranju predstavljaju se propusti koji postoje kao i planovi i metode za otklanjanje istih. U ovim slučajevima se koriste razne metode, i obično se angažuje eksterni konsultant kako se ne bi uzele u obzir informacije koje poseduje neko ko već dobro poznaje celu mrežu koja se testira. Dobar tester će uvek i na svakom računaru naći neki propust, tako da tvrdnje da ste 100% sigurni uzmite sa debelom rezervom. Alati koji se koriste u ove svrhe se dobrim delom poklapaju sa alatima koji se koriste za napade, tako da ćete informacije o njima naći sopstvenim istraživačkim radom 🙂

Kako izgleda jedan napad?

Ovo je primer kako bi u realnosti izgledao hakerski napad. Ne postoji neki univerzalni način/guide/sistem napada, sve zavisi od znanja i kreativnosti hakera koji počinje napad.

Prvi korak je skupljanje informacija. U ovom koraku se koriste legalni izvori informacija ( google, websajt kompanije, razne online baze o adresnim opsezima, mx zapisima..).

- Tehničke informacije – npr stranica preko koje se zaposleni loguju od kuće radi pristupa korporativnim aplikacijama je direktan ulaz u vašu mrežu. Podaci o partnerima/tehnologiji koju koristite takođe dosta skraćuju muke napadaču

- Lične informacije – Podaci o ljudima na položaju su odličan temelj za prevare, jer ako znate ko je direktor IT-a i znate kako mu ide e-mail npr, lako možete da obmanete nekog od radnika i na prevaru dođete do bitnih informacija

- Podaci o partnerima – Ukoliko upadnu u njihovu mrežu, lakše će doći do načina da upadnu u vašu mrežu. Vi naravno ne možete da znate koliko je obezbeđena bilo čija mreža osim vaše, zar ne?

- Obaveštenja – Ako na sajtu napišete da je sajt trenutno van funkcije zbog prelaska novi web server, napadač će sačekati da se sajt ponovo podigne i napasti ga, jer u početnim fazama Admini verovatno nisu stigli da srede sve security polise

Kada se dodđe do nekih od navedenih informacija, napadač će potražiti blok IP adresa koje koristite na nekom od WHOIS sajtova. Nakon toga će znati tačno koji opseg adresa da skenira. U ovom delu tražiće:

- Webserver – koji možete posmatrati kao ulazna vrata u vašu mrežu. Postoje razne tehnike napada na web servere, a opet radi dobijanja user/pass informacija

- Mail server – Lični podaci svih zaposlenih na dohvat ruke?

- DNS server – Preusmeravanje zaposlenih na lažne sajtove?

- Mrežni uređaji – ruteri i switchevi kojima su ostali default user/pass combo, otvoren web managemant su polazna tačka za obaranje cele mreže

- Database server – ovi serveri najčešće se ostavljaju sa nekim userom koji nema pass.

Kada su informacije skupljene i potencijale mete locirane, napadač može na osnovu prikupljenih informacija odrediti tačno koju metodu da koristi kako bi ispunio cilj. Ako zna koja verzija WIN je na računaru ili koju verziju Apache koristite običnim google searchom će naći informacije koje metode da primeni tj koji sigurnosni propusti postoje baš na toj verziji.

Sada, pošto je pristup omogućen, napadač će pokušati da dođe do admin prava. Meta su adminski nalozi ili nalozi visokih činovnika koji imaju velika prava. Da bi došli do ovog podatka, pustiće neki sniffer koji će snimati sav saobraćaj na mreži, i kroz nekoliko sati/dana u logovima pronaći traženu informaciju. Sada kada napadač ima i pristup i prava, može da odradi sve što je zamislio. Poslednja faza je brisanje svih tragova koje je ostavio iza sebe ( logova, programa koji su instalirani…) kako bi ako bude potrebe još koji put iskoristio napravljeni prolaz u vašu mrežu.

Kako da se bolje informišem o svemu?

Kao što sam već rekao direktne linkove za sajtove koji se bave hakovanjem i ka software-u koji se može zloupotrebiti nećemo postavljati. Postoji jako veliki broj security sajtova, kao i jako veliki broj renomiranih kompanija koje se bave ovim poslom. Jedini način da pronađete sve što vas zanima je Google.

Zaključak

Ovaj tekst jeste malo obimniji, ali bi trebalo da barem malo podiže svest korisnika interneta kao i neke od osnovnih principa zaštite. Tematika je veoma široka, i zaista nije bilo mogućnosti da se spakuje u neki uži okvir a da to ne bude na štetu informacija.

Umrežen Blog Blog o umrežavanju i internetu. Tutorijali, SpeedTest, Merenje Brzine interneta, Telekom ADSL, Telenor, VIP, Sbb, Orion.

Umrežen Blog Blog o umrežavanju i internetu. Tutorijali, SpeedTest, Merenje Brzine interneta, Telekom ADSL, Telenor, VIP, Sbb, Orion.

![MikroTik kao repeater – podešavanje [VIDEO] MikroTik kao repeater – podešavanje [VIDEO]](https://blog.merenjebrzineinterneta.in.rs/files/uploads/2017/04/MikroTik-repeater-podesavanje-tutuorijal-300x160.png)