Odmah da se ogradimo, da je ovo članak koji je napisan u edukativne svrhe!

Sigurno ste bili u situaciji da se obradujete kada vidite otključan wifi u hotelu, kafiću, restoranu… Odmah ste požurili da se čekirate i da postavite novi status na Facebook-u. Ako ste zaposleni u IT kompaniji , odmah se proveravaju ticketi i mailovi preko Outlook-a. A da li ste se zapitali da li to treba raditi na javnoj wireless mreži i koje sve podatke kompromitujete?

Evo opisaćemo jednu bezazlenu situaciju, koju je zabeležio prijatelj ovog bloga, Vlada.

Demonstracija ARP Spoofing-a pomoću DroidSheep aplikacije

Posto sam za vikend bio oslobodjen svakodnevnih porodicnih obaveza,resio sam malo da se pozabavim otvorenim Wireless mrezama.

Mogu vam reci da sam bio neprijatno-/prijatno/ iznenadjen koliko ljudi ne znaju nista o ovakvom vidu komunikacije sa svetom.

Sve sto sam uradio je bilo u edukacione svrhe i nikome konkretnu stetu nisam napravio.

Koristio sam jedan Android telefon i jednu aplikaciju koja se zove ` DroidSheep`

Telefon mora biti rutovan (gubi se garancija) da bi aplikacija radila i moraju biti instalrani Unix alati poznati kao ` BusyBox`.

Pa da krenem:

1. Pri prvom pokretanju aplikacije sam pronasao za 10 sekundi 4-tvoro ljudi koji su bili ulogovani na fejs buk.

2.Pri drugom pokretanju aplikacije sam pronasao 5-oro ljudi na twiteru.

3.Pri trecem pokretanju aplikacije sam pronasao nekoliko njih na instagramu.

Mogao sam kod svih da udjem u licni profil i da na njihovom Wall-u okacim sa njihovim slikama sta sam hteo.

Aplikacija radi kao ` njuskalo` peca na javnim mrezama zakacene `ovce`i onda moze da preuzme njihov nalog.

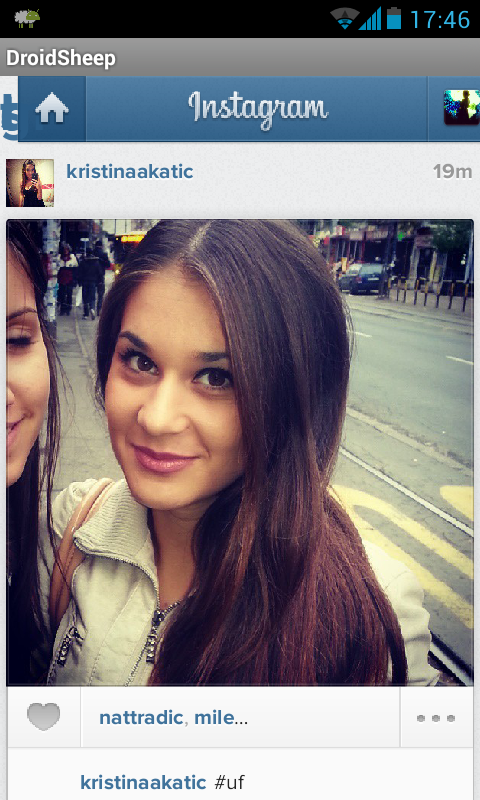

Evo i slike njuskala >

A evo i slike upada na Instagram profil >

Kristina – simpatična korisnica Instagram-a.

Sta uraditi ? Kako se zasititi ?

Postoji aplikacija ` DroidSheep Guard` ali verujte da ni ona ne pomaze .

Najbolja stvar je ne konektovati se na javne i slobodne mreze bez obzira sto je dobro jer su besplatne.

Cuvajte svoje licne podatke,ne kupujte ne e-bay nalogu preko javne mreze,jer sve sto radite toliko je transparentno da to nije normalno.

Video Demonstracija

Hakovanje facebook-a? Kako to rade?

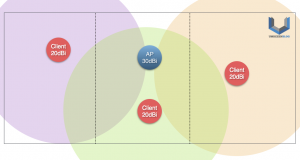

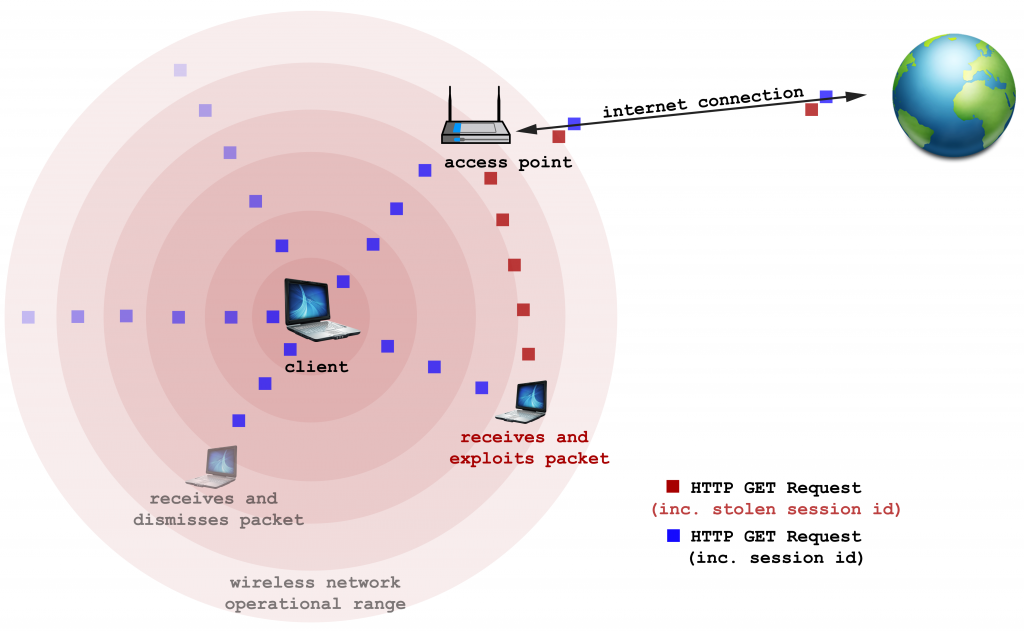

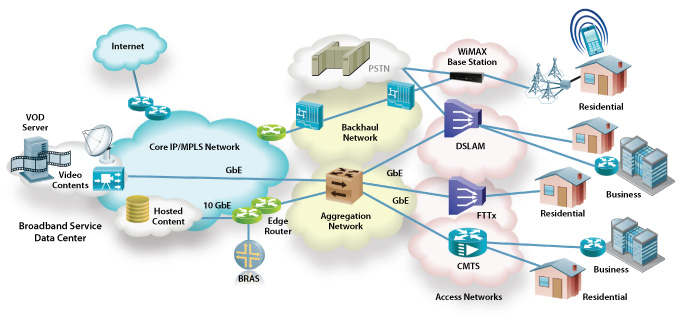

Pošto se nalazite na istoj WiFi mreži kao i ostali korisnici tog objekta, vi ste u istom broadcast domenu (ista mreža) kao i napadač. Napadač pokreće aplikaciju koja pomoću ARP Spoofing i ARP poisonig metoda krade session id i na taj način je moguće otvoriti Facebook stranu bez logovanja. Nakon toga ste u mogućnosti da pristupite profilu žrtve. Napadač neće moći da vam promeni šifu, pošto je za to potrebno ukucati sadašnju što napadač ne zna.

Kada se pogledaju društvene mreže, to je gotovo bezazlen slučaj. Mnogo gore stvari su kompromitovanje korporativnih podataka, recimo e-mail, gde bi napadač imao poverljive podatke jedne kompanije. Svi znamo da se preko mailova šalju razni kredencijali 🙂 Da bi vam bilo jasno, pogledajte listu protokola/featura koji se mogu hakovati pomocu aplikacija koje koriste ARP Poisoning/Spoofing metoda:

+ Sniffing passwords\hashes of the types:

ICQ\IRC\AIM\FTP\IMAP\POP3\SMTP\LDAP\BNC\SOCKS\HTTP\WWW\

NNTP\CVS\TELNET\MRA\DC++\VNC\MYSQL\ORACLE\NTLM\KRB5\RADIUS

+ Sniffing chat messages of: ICQ\AIM\JABBER\YAHOO\MSN\IRC\MRA

+ Reconstructing files from: HTTP\FTP\IMAP\POP3\SMTP\SMB

+ Promiscuous-mode\ARP\DHCP\Gateway\Port\Smart Scanning\

+ Capturing packets and post-capture (offline) analyzing\RAW Mode

+ Remote traffic capturing via RPCAP daemon\PCAP Over IP

+ NAT\SOCKS\DHCP

+ ARP\DNS over ICMP\DHCP\SSL\SSLSTRIP\WPAD\SMBRelay\SSH MiTM

+ DNS\NBNS\LLMNR Spoofing

Kako se zaštiti?

Tako što ćete nastaviti da čitate ovaj blog 😀

Najbolja zaštita je znanje odnosno prevencija i edukacija. Pazite šta radite i koje podatke ostavljate kada ste van vaše kućne mreže. Ukoliko je potrebno da ostavljate neke poverljive podatke, obavezno proverite da li je stanica HTTPS. Dakle, dva puta razmislite kada ulazite na „komšijin wireless“! Instalacije dodatnih programa ne preporučujemo, pošto ubijaju resurse a i svi ti posrednici nisu od poverenja.

Za zaštitu kućne mreže, već smo pisali u ovom članku, koji ne biste smeli da propustite.

Napomena

Ne preporučujemo instalaciju gore navedenog programa DroidSheep za hakovanje facebook-a i instagrama, zato što je on uklonjen sa Android Marketa, a kada ga skinete sa interneta van zvanične stranice, on može biti izmenjen u međuvremenu i samim tim je „zaražen“. Gore naveden program je samo jedan od takvih programa, postoje ovakvi programi za gotovo sve platforme, pa čak i add-on za web pretraživače. Hakovanje facebook-a je moguće uraditi i preko programa „keylogger“.

Umrežen Blog Blog o umrežavanju i internetu. Tutorijali, SpeedTest, Merenje Brzine interneta, Telekom ADSL, Telenor, VIP, Sbb, Orion.

Umrežen Blog Blog o umrežavanju i internetu. Tutorijali, SpeedTest, Merenje Brzine interneta, Telekom ADSL, Telenor, VIP, Sbb, Orion.

![MikroTik kao repeater – podešavanje [VIDEO] MikroTik kao repeater – podešavanje [VIDEO]](https://blog.merenjebrzineinterneta.in.rs/files/uploads/2017/04/MikroTik-repeater-podesavanje-tutuorijal-300x160.png)